時間ベースのワンタイムパスワード(TOTP)を利用するメリットとユースケース

多要素認証(MFA)は、2000年代に普及して以来、ユーザーレベルのサイバーセキュリティにおいて最も大きな進歩の一例です。パスワードには重大な欠陥があります。パスワードは人間には覚えにくいが、コンピューターには簡単に解読できてしまうのです。

時間ベースのワンタイムパスワード(TOTP)は、本当に認証した人物がパスワードを入力したのかを確認するためにSMSなどを通じて確認できるコードで、MFAの最も一般的な形式の一つです。

本記事では、時間ベースのワンタイムパスワードMFAを常に有効にすべき理由と、適切なパスワードマネージャーを使用することで、チームがMFAを導入する方法について説明します。

TeamPasswordにはTOTP認証機能が統合されているため、MFAで保護されたアカウントをチームで共有できます。

Table of Contents

時間ベースのワンタイムパスワード(TOTP)とは?

ここでは、時間ベースのワンタイムパスワードの基本的な定義をご紹介します。

TOTP:時間ベースのワンタイムパスワード(TOTP)は、アカウントにもう1つのセキュリティレイヤーを追加する、時間的制約のある動的な認証ステップです。

パスワード生成ツールを使って、ユニークで強力かつランダムなパスワードを作成しない限り、コンピュータに解読されたり、ソーシャルエンジニアリングによって不正アクセスされる危険性があります。多くのアカウントで同じパスワードを使用している場合、解読されるということは、ハッカーがより多くのアカウントに侵入できることを意味します。

TOTPを含む2要素認証(TFA)は、セキュリティの追加要素を提供します。SMSコードを携帯電話(または認証アプリ)に送信することで、Webサイトは認証されたユーザーが認証情報を入力した本人であることを確認することができます。

TOTPとOTPの比較

ワンタイムパスワード(OTP)と時間ベースのワンタイムパスワード(TOTP)は似ていますが、同じものではありません。OTPは2FAのもう一つの形態であり、新規アカウントにサインアップする際に詳細を確認するための特別な認証ステップでもあります。

アカウントのサインアップの一部として、OTPは、自分の携帯電話番号またはメールアドレスが正しく入力されたことを確認するのに役立ちます。2要素認証の手段として、OTPは認証アプリやパスワードマネージャーによるTOTPシステムと比較すると、いくつかの重大な欠点があります。

というのは、メールアカウントに不正アクセスしたり、SIMカードをすり替えた 人物が、OTPを傍受してアカウントにアクセスできてしまう可能性があるのです。このような問題が知られているにもかかわらず、銀行を含む多くの高いセキュリティが必要とされるWebサイトでは、SIMまたはメールベースのOTP認証システムが使用され続けています。

TOTPの仕組み

TOTPは、ユーザー名とパスワードがアプリで使用された後、確認コードを送信することで機能します。これらのコードは通常6桁の数字ですが、より長く複雑な英数字のTOTPも使用されており、認証アプリに送信されます。

認証アプリは常に新しいTOTPを再生成し、新しいTOTPにリセットされるまでの時間は、わずか30秒です。これにより、仮にユーザーの認証情報が盗まれ、ハッカーがビッシング(ボイスフィッシング)やソーシャルエンジニアリングによってTOTPにアクセスすることに成功したとしても、アカウントにアクセスできるのは、セキュリティ境界が再確立されるまでの30秒間だけとなります。

これらのコードは、デバイスのサーバータイムと共有されたシークレットキーを組み合わせることで機能します。基本的に、認証アプリとアプリのサーバーの両方が同じシークレットキーを持つため、各時間(通常は30 秒)ごとに特定のコードが使用されます。

認証アプリでユーザーに提示されたTOTPがMFAに入力されると、サーバーはそれが指定された時間のコードであるかどうかをチェックし、ユーザーを認証または拒否することができます。

TeamPasswordでTOTPを設定する方法

TeamPasswordでTOTPを設定するための4つの手順をご紹介します。

- ログイン情報を作成または編集する:TOTPを含む新しいログイン情報を作成する場合は、まず 「+」をクリックします。既存のログイン情報にTOTPを追加する場合は、「編集」をクリックします。

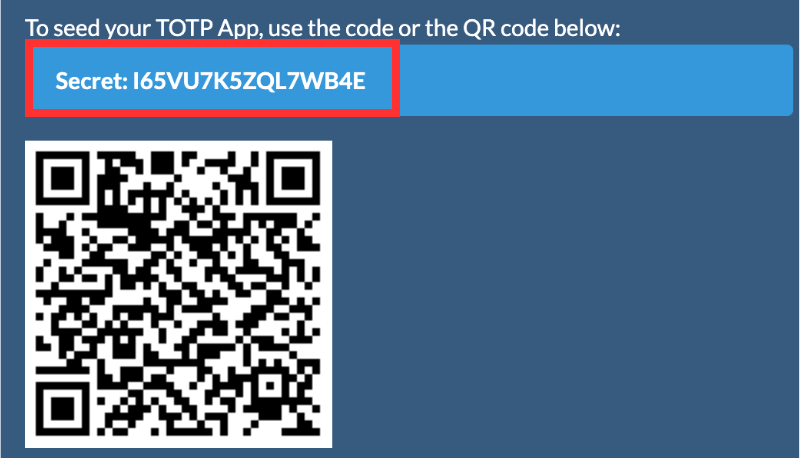

- TOTPシークレットキーを探す:シークレットキーは長い英数字のコードで、サーバーと認証アプリが現在時刻から同じコードを計算するために使用します。これは通常、アカウントのMFAを設定するためにスキャンする必要があるQRコードの近くにあります。QRコードをスキャンして認証アプリを使用する代わりに、コードをTeamPasswordにコピーして内蔵の認証アプリを使用します。

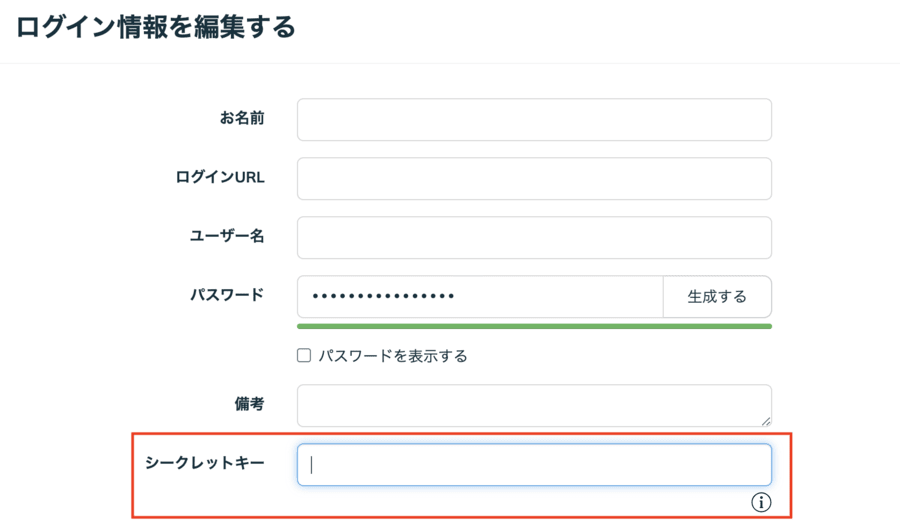

- TeamPasswordにTOTPシークレットキーを入力する:ログイン情報で「シークレットキー」と表示されたフィールドにシークレットキーを貼り付けます。

- ログイン情報を保存する:ログイン情報を保存すると、TeamPasswordが自動的にTOTPコードを生成します。これにより、TOTPをチームメンバーと簡単に共有できるため、認証情報のセキュリティを危険にさらすことなく、すべてのユーザーがアカウントにアクセスできるようになります。

時間ベースのワンタイムパスワードの利点とユースケース

TOTPを有効にすることで、パスワードに関連するリスクを軽減することができます。様々な業界の組織が、システム、アプリケーション、機密データへの安全なアクセスのためにTOTPを導入しています。

以下は、TOTPの主なメリットです。

- セキュリティ強化:TOTPは、短期間で期限切れとなる動的生成パスワードを要求することで、不正アクセスのリスクを最小限に抑えます。

静的パスワードとは異なり、これらの一時的なコードは再利用されたり、簡単に盗用されることはありません。 - フィッシングのリスクを軽減:生成されたコードは限られた時間のみ有効であるため、フィッシング攻撃が有効でなくなります。攻撃者がコードを入手したとしても、不正使用に十分な期間有効である可能性は低いです。

- オフライン機能:SMSベースの認証とは異なり、TOTPはインターネットや携帯電話への接続を必要としません。ユーザーは認証アプリを使用してコードを生成できるため、接続が限られた環境でも信頼できるオプションとなります。

- 外部プロバイダーに依存しない:TOTPは、コード提供を外部のプロバイダーに依存しません。そのため、サービスの停止、遅延、メッセージの傍受に関連するリスクを排除できます。

- 複数のプラットフォームとの互換性:TOTPは、クラウドアプリケーション、銀行プラットフォーム、企業システムなど、多くのサービスでサポートされている業界標準の認証方法です。広く採用されているため、既存のセキュリティ・フレームワークへの統合が容易です。

- 組織にとっての拡張性:企業は、多額のインフラコストをかけることなく、TOTPを大規模に導入することができます。TOTPは、従業員アカウント、顧客ポータル、機密性の高い社内システムを保護するための費用対効果の高い認証方法です。

- コンプライアンス遵守:多くの業界では、セキュリティやプライバシーに関するコンプライアンスを満たすために、多要素認証が義務付けられています。TOTPの導入は、GDPR(一般データ保護規則)、HIPAA(医療保険の相互運用性と説明責任に関する法律)、PCI-DSS(支払カード産業データセキュリティ規格)などの基準への準拠に役立ちます。

- ユーザーの利便性:TOTPはセキュリティとユーザビリティのバランスを提供します。

ユーザーは、スマートフォンやトークンデバイス以外のハードウェアを追加することなく、迅速に認証を行うことができます。 - 認証情報漏えいリスクの軽減:パスワードデータベースが侵害されたとしても、TOTPは、攻撃者がタイムセンシティブなコードなしでログインできないようにします。

これにより、認証情報を盗用する攻撃の有効性が制限されます。

以下は一般的なTOTPのユースケースです。

- 企業システムに対する従業員のアクセスの保護:企業は、メール、クラウドストレージ、プロジェクト管理プラットフォームなどの社内ツールを保護するためにTOTPを導入しています。

従業員は認証アプリから時間制限のあるコードを入力する必要があり、パスワードの漏洩による不正アクセスのリスクを低減します。 - オンラインセキュリティの強化:金融機関のようなリスクの高い組織では、TOTPを顧客のログインやトランザクションの第二認証要素として使用しています。例えば、送金や重要な口座情報にアクセスする前に、銀行利用者はワンタイムパスワードを入力する必要があり、詐欺や口座乗っ取りに対する保護レイヤーが追加されます。

- デジタルプラットフォーム上の顧客アカウントの保護:Eコマース、ソーシャルメディア、クラウドサービスプロバイダーは、2要素認証(2FA)オプションとしてTOTPを提供しています。これにより、仮にパスワードが流出しても、攻撃者は時間ベースのコードなしにはアカウントにアクセスできなくなります。独自の顧客向けツールを構築する場合は、他のMFAオプションの代わりにTOTPを検討しましょう。

TeamPasswordのTOTPで余計な手間をかけることなくビジネスの安全性を確保

MFAはアカウントを安全に保つための重要な機能です。しかし、パスワードマネージャーを使用している企業にとって、OTPやTOTPはログインしようとするチームメンバーにとって余計な負担となっています。また、これらのコードがテキストやSlackのグループチャンネルなど、あまりプライベートではないツールで共有される場合、脆弱性が追加される可能性があります。

TeamPasswordにはTOTP認証機能が内蔵されているため、チームはコードを直接共有する手順を追加することなく、このクラス最高のMFAオプションを有効にすることができます。

TeamPasswordを使えば、チームメンバー全員が簡単にMFAを利用できます。今すぐ14日間の無料トライアルに登録し、ぜひお試しください。