中間者攻撃(MITM攻撃)の仕組みと阻止する方法を徹底解説

もし自分が私的な内容の書簡を送ったのに、途中で悪意のある郵便配達員がそれを開封し、内容を読み、場合によっては文言を改ざんし、再び封をして配達したと想像してみてください。 あなた自身も受取人も、その内容が筒抜けになってしまったことに気づくことはないでしょう。

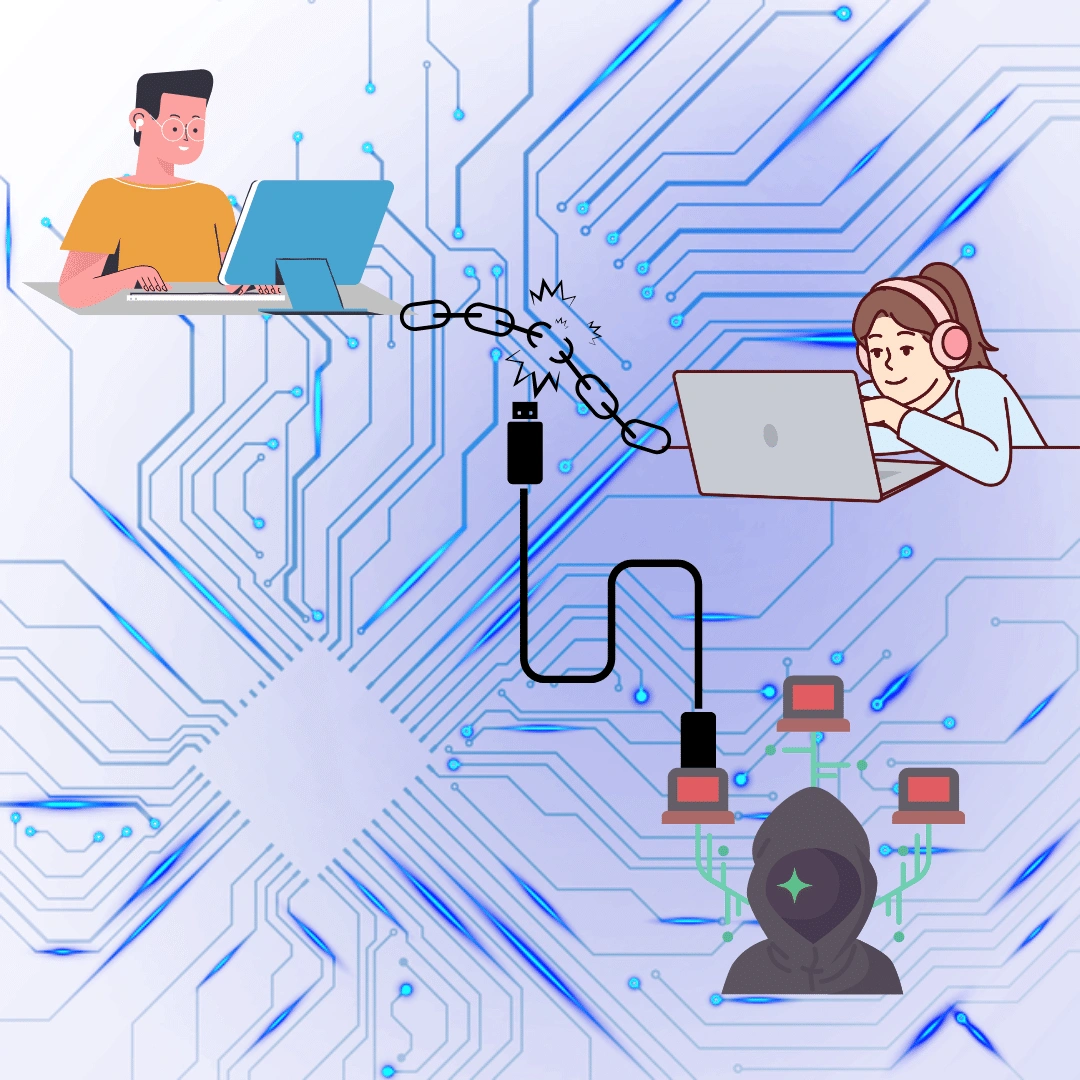

これがまさに、デジタル化した社会で起こっている中間者攻撃(MITM)の実態です。サイバー犯罪者は、銀行やメール、ショッピングサイトなどオンラインサービスへの接続経路の「中間」に密かに潜り込み、パスワードやクレジットカード番号、個人データを盗み出します。

こうした攻撃は巧妙で、発生していることに気づくのは困難です。しかしながら、予防策はいたってシンプルです。 本記事では、接続を保護しつつデジタル上のやり取りを安全に保つための実践的な5つの手順を解説します。

Table of Contents

中間者攻撃とは?

中間者攻撃(Man-in-the-middle attack)とは、攻撃者が、互いにやり取りしてると信じている二者間の通信を傍受し、改ざんするサイバー攻撃の一種です。攻撃者は、本来の当事者の知らぬ間に、また同意を得ずに、やり取りされているデータを盗み見、改ざん、または転送先を変更することが可能です。

中間者攻撃は実際にどのように発生するのか?

ほとんどの中間者攻撃は日常的な状況で発生します。その目的は常に、ご自身やお持ちのデバイスを騙して、本来の目的先ではなく攻撃者に接続させることです。以下に、攻撃者がよく使ういくつかの手口をご紹介します。

- 「悪魔の双子(Evil Twin)」公衆Wi-Fi:攻撃者が「CoffeeShop_Free_WiFi」や「Airport_Guest」など、本物そっくりの名前で偽のWi-Fiネットワークを構築します。接続すると、すべてのインターネット通信がまず攻撃者のコンピューターを経由するため、攻撃者は利用者の行動をすべて監視できます。

- フィッシングメールやリンク:銀行を装った「アカウント確認」メールが届く可能性があります。リンク先は本物そっくりの偽サイト。パスワードを入力すると攻撃者がこれを盗み取り、その後本物のサイトへリダイレクトするため、単なるログインエラーのように見せかけます。

いずれの場合も、攻撃者は目に見えない形で通信を傍受する存在となります。

中間者攻撃を防ぐ5つの実践的な方法

中間者攻撃から身を守り、オンライン上のセキュリティとプライバシーを確保する効果的な方法がいくつか存在します。以下に、従うべきベストプラクティスをご紹介します。

1. 自宅と個人用Wi-Fiのセキュリティを確保

ご自宅のネットワークはオンラインセキュリティの基盤です。これを無防備にしておくことは、玄関の鍵をかけ忘れるようなものです。

- 行うべきこと:

-

- Wi-Fiを最新のセキュリティプロトコル(理想的にはWPA3、最低でもWPA2)で保護してください。この設定はルーターの管理画面で確認できます。

- ルーターのデフォルト管理者ユーザー名とパスワードを変更してください。サイバー犯罪者はこれらのデフォルト認証情報を公開リストで入手しています。

- Wi-Fiを最新のセキュリティプロトコル(理想的にはWPA3、最低でもWPA2)で保護してください。この設定はルーターの管理画面で確認できます。

- なぜ効果があるのか:強力な暗号化はWi-Fi経由で送信される全データを暗号化し、盗聴しようとする者には意味不明な文字列に変換します。ルーター固有のパスワードは、攻撃者がネットワーク全体を乗っ取るのを防ぐ役割を果たします。

- ワンポイントアドバイス:ルーターのパスワードは、長くて覚えやすいパスフレーズにしましょう。(例):My-Favorite-Food-Is-Tonkotsu-Ramen!

2. 特に公衆Wi-FiではVPNを使用

仮想プライベートネットワーク(VPN)は、自分が管理していないネットワークを利用する際に最も頼りになる存在です。

- 行うべきこと:ホテル、空港、カフェなどでブラウジングを始める前に、ノートパソコンやスマートフォンで信頼できるVPNサービスを有効にしてください。

- なぜ効果があるのか:VPNはインターネット通信用の安全な暗号化「トンネル」を構築します。たとえセキュリティが侵害されたネットワークに接続していても、中間攻撃者はあなたの行動を監視できません。攻撃者が見られるのは、暗号化されて判読不能なデータだけです。これは、透明な封筒ではなく、鍵付きの頑丈な梱包車で郵便物を送るようなものです。

- ワンポイントアドバイス:厳格な「ノーログポリシー」を掲げる、信頼できる有料VPNプロバイダーを選びましょう。これにより、自身のオンライン活動記録が保存されないことが保証されます。

3. 常に鍵マーク(HTTPS)を確認

ブラウザのWebサイトアドレスの横にある小さな鍵のアイコンは、皆さんが思っている以上に重要です。

- 行うべきこと:Webサイト上で機密情報を入力する前に、必ず鍵のアイコンと「https://」で始まるアドレスを確認してください。「安全でない」という警告が表示された場合は、操作を続行してはなりません。

- なぜ効果があるのか:HTTPSの「S」は「Secure(安全)」を意味します。これは、そのWebサイトへの接続が暗号化され、認証されていることを示します。これにより、偽装サーバーではなく本物のサーバーに接続していることが確認され、通信中のデータを第三者が読み取るのを防ぎます。

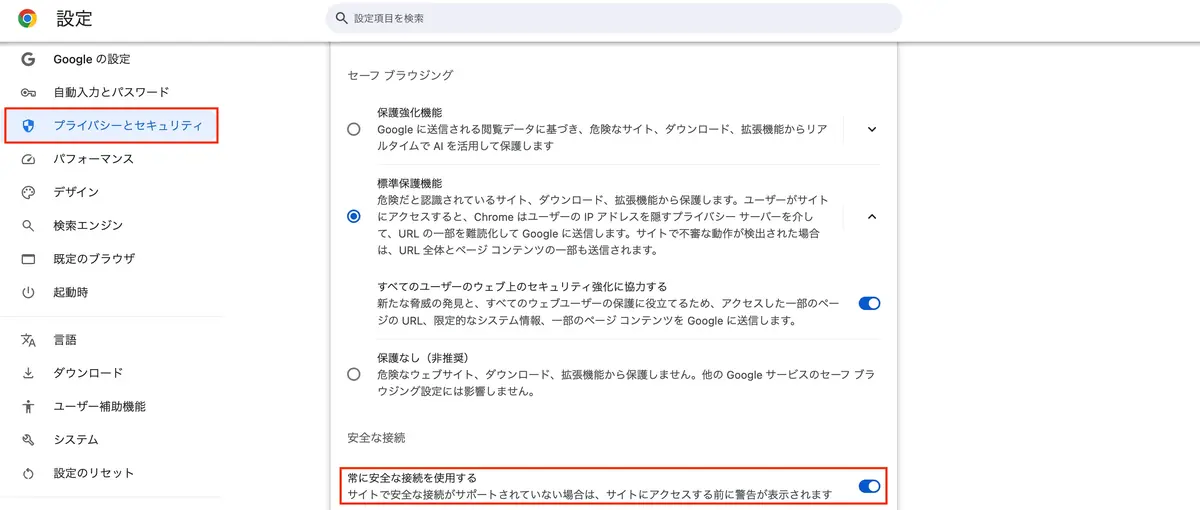

- ワンポイントアドバイス:ChromeやFirefoxなどの最新のブラウザのほとんどには、自動的に警告を表示したり、接続をHTTPSにアップグレードしようとする設定があります。通常は「設定」>「プライバシーとセキュリティ」>「セキュリティ」>「安全な接続」からアクセスできます。

4. デバイスとアプリを最新の状態に保つ

頻繁に表示される「アップデートが利用可能です」という通知は煩わしいかもしれませんが、セキュリティ上非常に重要です。

- 行うべきこと:コンピューター、スマートフォン、Webブラウザで自動更新を有効にしてください。アプリの手動更新プロンプトを無視してはなりません。

- なぜ効果があるのか:ハッカーは古いソフトウェアのセキュリティ上の欠陥、つまり「脆弱性」を見つけて悪用し、接続に侵入します。ソフトウェアの更新にはほぼ必ず、こうした脆弱性を修正するパッチが含まれており、攻撃者への侵入経路を遮断します。

- ワンポイントアドバイス:使わなくなったソフトウェアはアンインストールしましょう。古い、忘れ去られたアプリは、セキュリティパッチが適用されていない危険な状態です。

5. 迷惑なリンクやポップアップに警戒

攻撃者は、デジタルの壁を突破する必要すらありません。なぜなら、ただ単に相手を騙して侵入経路を自ら開けさせるだけで済むからです。

- 行うべきこと:予期せぬメール、テキストメッセージ、ソーシャルメディアのダイレクトメッセージには疑いの目を向けましょう。特に「アカウントが停止されました。直ちにこちらをクリックしてください」といった緊急性を煽るメッセージには警戒が必要です。

- なぜ効果があるのか:これはセキュリティにおける人的要素です。クリックする前に立ち止まって考えることで、多くの中間者攻撃の起点となる偽サイトや悪意のあるリンクを回避できます。

- ワンポイントアドバイス:銀行などのサービスから緊急メッセージが届いた場合は、すぐに閉じましょう。その後、ブラウザを開き、銀行のWebサイトアドレスを手動で入力してログインし、実際の通知がないか確認してください。

TeamPasswordで中間者攻撃を最小限に抑える

多くの中間者攻撃の主な目的は、認証情報を盗むことです。攻撃者がメールアドレスやパスワードを入手すれば、ほぼすべての他のアカウントのパスワードをリセットできてしまいます。

これがパスワードのセキュリティが極めて重要である理由です。どこにでも同じ単純なパスワードを使用することは、災いの元です。しかし、家族や職場のチームとパスワードを安全に共有するにはどうすればよいのでしょうか?メールで送信したり共通のドキュメントに書き込んだりすることは、セキュリティ対策が施されていないWi-Fiネットワークを使用するのと同じくらい危険です。

TeamPasswordは、摩擦のない共有のために設計された安全なパスワード管理ツールです。業界標準のAES 256ビット暗号化を採用し、本人だけが解錠できる保管庫でパスワードを保護します。無制限のパスワードグループでアクセス権を分配できます。ワンタイム共有機能を有効にすれば、認証情報を安全に共有でき、リンクは開封後に自動的に破棄されます。

パスワード管理は、実際にチームが簡単に実践できるものでなければなりません。そうでなければ、人々はスプレッドシートやメールといった手軽だが安全でない方法に戻ってしまい、結果としてパスワードの管理が行き届かなくなります。

TeamPasswordを実際に14日間無料で試して、御社のパスワードセキュリティを変革してみませんか?

よくある質問

中間者攻撃を防ぐにはどのようなツールが有効ですか?

仮想プライベートネットワーク(VPN)は、デバイスとリモートサーバーの間に暗号化されたトンネルを構築します。

これにより、データを傍受しようとする者(潜在的な中間者攻撃の攻撃者を含む)を阻止します。ただし、すべてのVPNが同等に安全であるわけではない点に留意してください。信頼できるプロバイダーを選択し、VPNプロバイダー自体が中間者であることを理解しておく必要があります。

中間者攻撃に対する最善の対策は、自身で検証・制御可能な安全な接続です。

VPNは中間者攻撃から保護してくれますか?

はい、ただしVPNを信頼できる場合に限ります。

基本的に、VPNプロバイダーは中間者です。トンネルの暗号化が堅牢であれば、エンドポイントとVPNプロバイダー間のパケットスニッフィングから保護されます。

VPNはどのような場合に中間者攻撃を防げないのか?

VPNはエンドポイントのセキュリティを向上させません。したがって、VPNは以下の状況では役に立ちません。

- 暗号化されていない接続

- 暗号化されていない接続とは、データが暗号化されずに送信されるインターネット接続を指します。つまり、情報は平文で送信されます。これにより、攻撃者による傍受の危険性が高まり、攻撃者は復号化を必要とせずに容易にデータを読み取ったり操作したりすることが可能になります。

- DNSポイズニング

- DNSポイズニング(DNSスプーフィングとも呼ばれる)は、ハッカーがドメインネームシステム(DNS)レコードを改ざんし、ユーザーを悪意のあるWebサイトへ誘導するサイバー攻撃です。これにより、ユーザーは正規のサイトに見せかけられた偽サイトに誘導され、ログイン認証情報や個人データなどの機密情報を提供させられる可能性があります。

- DNSポイズニング(DNSスプーフィングとも呼ばれる)は、ハッカーがドメインネームシステム(DNS)レコードを改ざんし、ユーザーを悪意のあるWebサイトへ誘導するサイバー攻撃です。これにより、ユーザーは正規のサイトに見せかけられた偽サイトに誘導され、ログイン認証情報や個人データなどの機密情報を提供させられる可能性があります。

- ソフトウェアの脆弱性

- ソフトウェアの脆弱性とは、サイバー犯罪者が不正アクセス、マルウェアのインストール、データ窃取を行うために悪用可能なソフトウェアプログラムの弱点や欠陥を指します。これらの脆弱性は、コーディングミス、古いソフトウェア、または修正されていないセキュリティ問題から生じることが多いです。

WiFiに問題がある場合や、デバイスやブラウザに既にマルウェアが存在する場合、VPNでは防ぐことができません。

中間者攻撃は検知できますか?

HTTPを使用する場合、誰かがデータを傍受しているかどうかは検知できません。しかしHTTPSを使用すると、ブラウザがこれを検知し警告を発します。例外は、接続先のデバイスやサーバー(またはそれを保証する認証局)が既にハッキングされている場合です。

中間者攻撃の検知には警戒心と一般的な兆候の理解が必要です。主な兆候は以下の通りです。

- 証明書警告:

- Webサイトにアクセスする際、ブラウザはそのSSL/TLS証明書を確認します。

- 証明書が無効であるか、ドメインと一致しない場合、警告が表示されます。

- 特に予期しない警告には注意してください。

- 予期せぬリダイレクト:

- Webサイトが予期せず別のドメインへリダイレクトする場合、改ざんの兆候である可能性があります。

- URLを確認し、アクセスしようとしたサイトと一致していることを確認してください。

- 異常な動作:

- Webサイトの動作に予期せぬ変化(例:コンテンツの変更、要素の欠落)が生じた場合、攻撃の兆候である可能性があります。

- Webサイトの動作に予期せぬ変化(例:コンテンツの変更、要素の欠落)が生じた場合、攻撃の兆候である可能性があります。

- ネットワーク監視ツール:

- ネットワーク監視ツールを使用してトラフィックを検査します。

- 異常なパターン、予期しない接続、または不審なIPアドレスを探します。

- SSL/TLSの詳細を確認:

- 接続中にSSL/TLSの詳細(暗号スイートなど)を検査します。

- 暗号化の不一致や脆弱性は問題の兆候となる可能性があります。

- 公開鍵の検証:

- 公開鍵暗号方式(例:RSA)を使用する際は、公開鍵の信頼性を検証してください。

- フィンガープリントを手動で照合するか、信頼できるチャネルを使用して鍵を共有しましょう。

中間者攻撃に対する最善の防御策は予防です。中間者攻撃は被害者に気づかれないように設計されています。被害に遭わないよう、記事の手順に従って対策を進めましょう。

Enhance your password security

The best software to generate and have your passwords managed correctly.