해커가 이메일 주소를 악용하면 어떻게 되는가?

온라인 커뮤니케이션의 거점으로 이메일보다 Slack이나 SNS 등의 플랫폼을 사용하는 사람들이 많을 것입니다. 하지만 이들 플랫폼의 서비스를 이용하기 위해서는 이메일 주소가 필요하다는 사실을 잊어서는 안 됩니다.

이메일은 여전히 신뢰성 있는 본인 인증 수단으로 여겨집니다. 패스워드 재설정, 2단계 인증 (2FA), 다른 이메일에 대한 백업 확인 등 다양한 용도로 사용됩니다. 가족이나 친구들은 명백히 의심스러운 내용이 아니라면, 당신이 보낸 메일을 받고도 특별히 이상하게 여기지 않을 것이다.

최근 보고서에 따르면 이메일 사기는 가장 큰 피해를 입히는 사이버 범죄 유형으로, 2021년에만 약 24억 달러가 도난당한 것으로 나타났습니다. 이메일 사기가 다른 사기 및 사이버 범죄에 비해 성공률이 높은 이유 중 하나는 이메일 사기가 상당히 정교해졌기 때문입니다.

이번 글에서는 해커가 이메일 주소를 이용해 벌이는 악의적인 행위와 지금 당장 할 수 있는 대처법을 소개합니다.

Table of Contents

해커가 이메일 주소를 악용하는 5가지 방법

우리는 계정을 만들거나 온라인 커뮤니케이션을 할 때마다 이메일 주소를 웹에 퍼뜨립니다. 이메일 주소는 누구에게 제공했는지 잊어버리거나 유출 및 침해로 인해 우리가 알지 못하는 사이에 사라지거나 손이 닿지 않는 곳에서 사라집니다. 이메일 주소 없이는 온라인에서 아무것도 할 수 없다고 해도 과언이 아닌 현실에서 우리도 이메일 주소가 개인정보의 일부라는 사실을 잊고 있는 것 같습니다.

이메일이 어떻게 악용될 수 있는지 이해했다면 이 글의 마지막에 나오는 팁을 활용하여 자신을 안전하게 보호할 수 있을 것입니다.

1. 이메일 주소를 스푸핑하여 친구 및 가족을 속이는 행위

이메일 주소를 스푸핑(Spoofing)하여 친구 및 가족을 속이는 행위이메일 스푸핑은 사기꾼이 코드를 사용하여 이메일 헤더를 조작하여 이메일이 해당 도메인에서 발송된 것이 아님에도 불구하고 합법적인 도메인으로 표시되도록 하는 것입니다. '스푸핑'이라는 용어는 수신자를 속이도록 설계된 유사 이메일(예를 들어, [email protected](microsoft처럼 보이지만 사실은 rncrosoft))을 설명하는 데 사용되기도 합니다. 이메일을 수신할 때 발신자 주소를 의식적으로 확인하지 않는 한 뇌가 "r"과 "n"을 "m"로 인식할 가능성이 있습니다. 이것이 바로 사기꾼이 원하는 것입니다.

이 unicode inspector는 유사 외래 문자 및 기타 속임수를 찾아내는 데 유용한 도구입니다.

다른 예로 친구로부터 [email protected] 이라는 이메일을 받았다고 가정해 보겠습니다.

이메일 제공업체는 이메일 주소를 소문자로 표시하지만, 우리 뇌는 lan의 'I'가 'i'의 대문자여도 위화감을 느끼지 않습니다. 그러나 unicode inspector에 이메일을 붙이면 'i'가 아니라 소문자 'L'인 것을 알 수 있습니다.

이메일 스푸핑에 대해 더 자세히 알아보려면 사기꾼이 사용자를 속이기 위해 시도하는 다양한 방법에 대한 자세한 예시가 담긴 ThioJoe의 동영상을 확인해보세요.

2. 온라인 계정에 대한 해킹

앞서 언급했듯이 이메일은 모든 온라인 계정에 대한 개인 로그인 인증 정보의 기반이 됩니다. 많은 전문가들은 하나의 계정이 유출되더라도 피해를 최소화할 수 있도록 서로 다른 온라인 애플리케이션에 최소 4개의 이메일 주소를 사용할 것을 권장합니다.

해커가 사용자의 신원과 일치하는 이메일 주소를 확인하면 수많은 계정에 패스워드 조합을 시도할 수 있는데, 이러한 사이버 공격은 크리덴셜 스터핑(Credential stuffing)이라고 불립니다.

아래에서 자세히 설명하겠지만, 자신을 보호하는 가장 좋은 방법은 패스워드를 재사용하지 않으며 항상 2단계 인증 (2FA)을 사용하는 것입니다.

3. 사용자 또는 다른 사람을 소셜 엔지니어링하기 위해 개인 정보 수집

이메일은 생각보다 많은 정보를 담고 있습니다. 소셜 미디어부터 Spotify 계정, 근무지까지 모든 것을 추적하는 데 사용할 수 있습니다. 해커가 사용자의 전화번호를 이메일과 일치시키면 정교한 소셜 엔지니어링 공격을 실행할 준비가 된 것이나 마찬가지입니다. 개인 정보를 충분히 수집한 해커는 스푸핑을 통해 사용자 또는 사용자가 아는 사람을 사칭할 수 있습니다. 또한 이메일을 해킹하는 데 성공하면 사용자 이름으로 그럴듯한 이메일을 보낼 수 있습니다.

이메일 주소는 다크 웹에서 유출되거나 도난당한 개인 정보를 식별하고 구매하는 데 사용될 수도 있습니다. haveibeenpwned 같은 사이트에서 자신의 정보가 유출되었는지 확인하세요. Echoset.net과 같은 서비스를 통해 실시간 모니터링도 가능합니다.

4. 개인 이메일을 해킹하여 온라인 및 대인 관계의 생활을 위태롭게 하는 행위

이메일은 패스워드 재설정을 위한 주요 인증 수단이기 때문에 누군가 이메일을 해킹하면 일반적으로 모든 온라인 계정의 패스워드를 재설정할 수 있습니다. 계정에 로그인한 후에는 클릭 한 번으로 연결된 이메일 주소를 변경할 수 있는 경우가 많으므로 해당 계정에 영원히 접근할 수 없게 될 가능성도 있습니다.

5. BEC(Business Email Compromise; 비즈니스 이메일 침해)

사이버 범죄자들은 단순히 사용자를 기업에 대한 무단 액세스를 위한 돌파구로 삼고 싶어 할 수 있습니다. FBI에 따르면 BEC는 금전적으로 가장 큰 피해를 입히는 온라인 범죄 중 하나입니다.

최근에 발생한 수많은 무단 액세스 사례에서 볼 수 있듯이 기업을 사이버 공격할 수 있는 방법은 여러 가지가 있습니다. BEC 공격의 일반적인 수법 중 하나는 CEO 또는 다른 임원을 사칭하여 긴급한 이메일을 보내는 것입니다. 직원들은 보복이 두려워 사기 의심 징후를 보지 못한 것으로 간주하고 지시에 협조하거나 최소한 첨부 파일을 열거나 링크를 클릭합니다. 이것만으로도 공격자는 충분한 발판을 마련할 수 있습니다.

함께 일하는 모든 사람에게 대면 외 커뮤니케이션에 최신 주의를 기울여야 한다는 점을 명확히 전달해야 합니다. 비즈니스의 안전을 지키기 위해서는 팀원들의 인식 공유가 필수적입니다.

이메일을 보호하는 방법

1. 2단계 인증 설정하기

2단계 인증을 사용하여 이메일 계정의 보안을 극대화하세요. 물론 2FA를 허용하는 모든 계정에서, 심지어 '중요하지 않은' 계정에서도 2FA를 사용하는 것이 좋습니다. 보안 전문가들은 SMS 기반 2FA보다 알아내기가 훨씬 어렵기 때문에 가능하면 Authy와 같은 앱을 통해 시간 의존적 코드를 사용할 것을 권장합니다.

2FA를 한 단계 더 발전시키고 싶다면 많은 이메일 제공업체에서 Yubikey와 같은 물리적 보안 키를 지원합니다.

2. 패스워드 재사용 하지 않기

'고유하고 강력한 패스워드를 사용하세요'라는 문구를 한 번쯤은 들어보셨을 겁니다. 저희도 이 점을 강조하기 위해 많은 노력을 기울였습니다. 그래서 패스워드 매니저를 도입하고, 패스워드를 재사용하지 마세요.

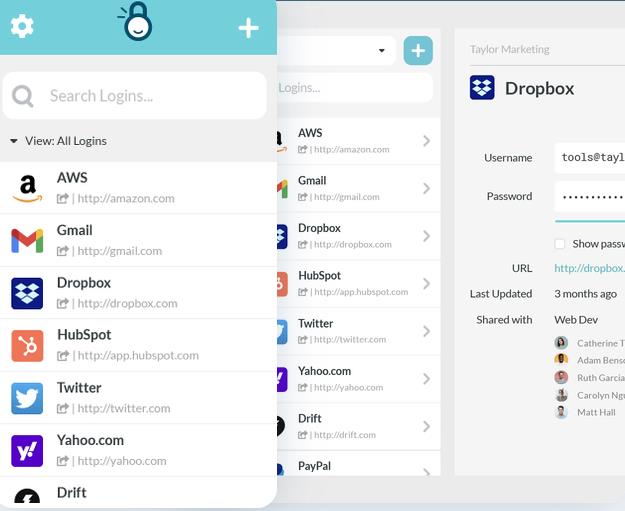

동료, 팀 또는 가족과 패스워드를 공유하는 경우, TeamPassword는 가장 사용자 친화적이고 안전한 보관소를 제공합니다. 또한, 개인적인 데이타도 쉽게 관리할 수 있습니다. 무료 평가판을 사용해 보셨지만 아직 구독을 망설이시는 분들은 유명 리뷰사이트 G2의 리뷰를 꼭 읽어보세요.

3. 이메일에 로그인한 기기를 확인하기

Google 계정의 경우, [Manage your Google Account (Google 계정 관리)] > [Security (보안)] > [Your Devices (디바이스)] > [manage all devices (모든 디바이스 관리)] 순서로 이동합니다. 이 설정의 위치는 이메일 제공업체에 따라 다를 수 있습니다.

4. 정보 유출 여부 확인하기

Haveibeenpwned와 같은 사이트에서 자신의 이메일이나 패스워드가 무단으로 액세스되거나 유출되지 않았는지 확인하세요. 이메일 주소가 크게 영향을 받은 경우 새 주소로 마이그레이션해야 할 수도 있습니다. Echosec 및 Whatsup Gold와 같은 서비스를 통해 실시간 모니터링이 가능합니다.

이메일 주소, 패스워드 또는 개인 정보가 외부로 유출된 후에는 해당 정보가 악용될 가능성을 최소화하기 위해 적절한 대응 조치를 취하는 것이 중요합니다.

만약 이메일이 원인이라면 즉시 연동된 모든 계정의 패스워드를 변경하세요. 사이버 범죄자들은 작은 돌파구를 찾기 위해 당신의 이메일 주소를 사용하여 수많은 온라인 계정의 인증을 시도할 수 있습니다. 패스워드를 반복해서 사용하는 것은 절대 금물입니다.

운전면허증, 여권 또는 주민등록번호가 유출된 경우 가까운 공공기관에 즉시 신고하세요.

데이터 유출로 인한 피해를 입지 않으려면 다른 온라인 계정에서 사용할 임시 별칭을 설정하여 언제 어디서 유출되었는지 더 쉽게 파악할 수 있도록 하세요.

5. 받은편지함을 0(제로에 가까운)으로 유지하세요

수신함을 제로로 유지하지 못하는 사람이라도 이러한 방법을 활용하면 이메일 처리와 관련된 스트레스를 크게 줄일 수 있습니다. 받은편지함이 감당할 수 없을 정도로 많은 이메일을 가지고 있다면, 의심스러운 로그인이나 패스워드 재설정 메시지를 놓칠 수 있습니다. 또한, 스트레스와 시간에 쫓기다 보면 이메일 스푸핑이나 가짜 링크를 발견할 수 있는 주의력이 떨어질 수 있습니다.

FAQ

해커가 패스워드가 아니라 이메일 주소만 가지고 무엇을 할 수 있나요?

- 자신을 사칭하여 피싱 메일을 보내 금전, 개인정보 등을 요구하거나 악의적인 링크를 표시하도록 유도합니다.

- 요금을 청구하거나 스팸을 보낼 수 있는 원치 않는 서비스 또는 구독에 가입하도록 유도합니다.

- 이메일 주소를 사용하여 이름, 거주지, 취미, 온라인 활동 등 사용자에 대한 자세한 정보를 알아내려고 시도합니다.

패스워드 없이 이메일 계정을 해킹할 수 있나요?

예. 악의적인 링크를 클릭하거나 감염된 첨부파일을 다운로드하거나 보안이 손상된 공용 Wi-Fi 네트워크를 사용하는 경우 이메일 계정이 패스워드 없이 해킹될 수 있습니다. 해커는 이러한 방법을 사용하여 이메일 계정에 액세스하여 개인 정보를 훔치거나 계정에서 스팸 메시지를 보냅니다. 이를 방지하려면 항상 강력한 패스워드를 사용하고, 2단계 인증을 활성화하고, 의심스러운 이메일과 웹사이트를 피하고, 공용 Wi-Fi에 연결할 때 보안 VPN을 사용하세요.

해커가 이메일 주소만으로 얼마나 많은 정보를 얻을 수 있나요?

해커는 이메일 주소에서 이름, 위치, 온라인 계정, 연락처, 경우에 따라서는 주민등록번호까지 알아낼 수 있습니다. 이 정보를 이용해 피싱 공격, 스팸 이메일, 개인정보 탈취 등을 수행할 수 있습니다.

haveibeenpwned로 이메일 주소가 유출되었는지 확인해보세요.

해커는 패스워드 없이 계정에 어떻게 침입하나요?

- 피싱(Phishing): 정상으로 보이는 가짜 이메일이나 웹사이트를 보내 패스워드나 기타 민감한 정보를 입력하도록 요구하는 행위입니다.

- 소셜 엔지니어링(Social Engineering): 신뢰할 수 있는 사람이나 도움이 필요한 사람인 것처럼 속여 패스워드나 기타 인증 정보를 제공하도록 유도하는 행위.

- 멀웨어(Malware): 악의적인 소프트웨어를 기기에 설치하여 키 입력을 기록하거나 데이터를 훔치거나 해커가 기기를 원격으로 조작할 수 있도록 하는 행위.

- 앱 권한: 사용자가 계정에 액세스하도록 승인한 앱을 악용하여 사용자를 대신하여 글을 게시, 전송 또는 변경하는 데 사용하는 행위.

이러한 공격으로부터 자신을 보호하려면,

- 계정마다 다른 패스워드를 설정하기

- 패스워드 매니저를 사용하기

- 이메일 2단계 인증을 사용하기

- 의심스러운 링크나 첨부파일을 클릭하지 않기

- 정기적으로 소프트웨어 업데이트하기

- 사용하지 않거나 신뢰하지 않는 앱에 대한 접근을 취소하기

등의 조치가 필요합니다.

TeamPassword는 이메일과 계정을 어떻게 안전하게 보호하나요?

패스워드 모범 사례를 사용하는 것이 너무 어렵다면 본인이나 팀 모두 그것을 수행하지 않을 것입니다. TeamPassword를 사용하면 패스워드와 같은 인증 정보를 암호화하면서도 쉽게 저장, 업데이트, 공유할 수 있습니다.

패스워드 매니저에 로그인 인증 정보를 저장하면 이메일이 유출될 경우 피해를 최소화할 수 있습니다. 패스워드 매니저를 사용하지 않는 경우, 패스워드를 Excel에 저장하여 다른 사람에게 첨부파일로 보내거나, Google 시트에 저장하여 Google 계정을 해킹당했을 때 무단으로 접근할 수 있습니다.

14일 동안 무료로 사용해 보시고, 여러분의 의견을 들려주시기 바랍니다. 의견, 질문은 [email protected] 에서 언제든지 접수하고 있습니다.