サプライチェーン攻撃とは?手口や被害事例、対策について解説

(※この記事は、2024年6月14日に更新されました。)

近年、巧妙で深刻になっているサイバー攻撃の中でも、特に企業にとって脅威なのが、自社だけでなく取引先や関連企業までも標的とする狡猾な攻撃手法となって甚大な被害をもたらす「サプライチェーン攻撃」です。

そこで本記事では、サプライチェーン攻撃の全体像を見ていき、被害事例や具体的な手口、そして被害を未然に防ぐためのセキュリティ対策まで、詳しくお話します。

【目次】

Table of Contents

サプライチェーン攻撃とは?

サプライチェーン攻撃とは、原材料調達から製造、販売、アフターサービスまで、商品やサービスが消費者に届くまでの流れ全体を指す「サプライチェーン」を悪用したサイバー攻撃です。

サプライチェーン攻撃は、攻撃対象が拡散しやすいため、被害が甚大化する可能性があります。

また、自社のセキュリティ対策が万全でも、サプライチェーン上の企業が攻撃を受けた場合、自社を直接狙った攻撃でなくても被害にあってしまうという点も特徴です。

サプライチェーン攻撃の原因

サプライチェーン攻撃の原因はいくつかの要因によって引き起こされることがありますが、主な原因としては以下が挙げられます。

脆弱性の悪用

サプライチェーンの中で、セキュリティに関する脆弱性が見つかり、攻撃者がそれを悪用した攻撃を仕掛ける場合があります。

これにより、攻撃者はサプライヤーやパートナーを介してターゲット企業などに侵入して攻撃を拡大させることができるようになります。

信頼性の欠如

サプライチェーンの中で信頼性の欠如が発生すると、攻撃者はその欠点を悪用して侵入し、攻撃を行うことができるようになります。

これは、信頼できないサプライヤーやパートナー、セキュリティポリシーの不備などが原因の場合があります。

不正アクセス

サプライチェーンの中で不正なアクセスが行われ、攻撃者がシステムに侵入することがあります。

これは、不正なログイン情報の使用、権限の不適切な付与、セキュリティ対策の不備などが原因として考えられます。

ソフトウェアの脆弱性

サプライチェーンに含まれるソフトウェアやハードウェアにセキュリティの脆弱性が存在する場合、攻撃者はそれを悪用した攻撃を行うことができます。

特に、サプライチェーンに含まれる製品やサービスのセキュリティが不十分な場合だと、それを狙った攻撃のリスクが上がります。

これらの要因が組み合わさることで、サプライチェーン攻撃が引き起こされる可能性があります。

攻撃の種類と手法

サプライチェーン攻撃にはさまざまな種類や手法がありますが、一般的なものとしては以下のようなものが挙げられます。

ソフトウェアの改ざん

攻撃者が製品やサービスのソフトウェアに悪意のあるコードやバックドアを挿入することで、利用者が無意識にそれをダウンロードやインストールしてシステムに侵入させてしまいます。

供給チェーンの侵入

攻撃者がサプライチェーンの中でシステムに侵入し、悪意のあるコードを直接挿入する。これは、サプライヤーのシステムやネットワークへの不正にアクセスで実行されます。

サプライヤーの悪用

例えばサプライヤーのアカウントを不正に利用して悪意のあるコードを配信するなど、攻撃者が信頼できるサプライヤーのアカウントやシステムに侵入し、それを利用して攻撃を行います。

ハードウェアの改ざん

例えば、ハードウェアにバックドアを組み込むなど、攻撃者がハードウェアに物理的な改ざんを行うことによって製品やサービスのセキュリティを妨害します。

中間者攻撃

攻撃者がサプライチェーンの通信経路を傍受し、そこに悪意のあるコードやデータを挿入することで、システムに侵入します。これにより、データの改ざんや盗聴などができるようになるのです。

これらの手法を使用して、攻撃者がサプライチェーン攻撃を実行し、広範囲な被害を引き起こすことがあります。

被害の国内事例

サプライチェーン攻撃の実例と最新の動向は、常に変化していますが、日本国内でも、サプライチェーン攻撃に関連するいくつかの事例が報告されています。以下に例を挙げてみましょう。

YahooLINE サプライチェーン攻撃(2023年11月)

攻撃者は、LINEヤフーおよび韓国NAVER Cloudではなく、業務委託先の台湾企業であるアクリートのシステムに不正アクセスしました。

この攻撃によって、顧客の氏名、生年月日、電話番号、メールアドレス、ログインID、パスワード(暗号化済み)など、約44万件の顧客情報が流出し、それで企業のイメージは、情報漏洩による不安や、なりすましや不正アクセスなどのリスクなどから低下しました。

大阪急性期・総合医療センター(2022年10月)

大阪急性期・総合医療センターは、2022年10月にサプライチェーン攻撃の被害を受け、その被害は、調査復旧費用なども含めて数十億とも言われています。

この攻撃は、医療センターに給食を提供していた事業者を通したものであり、同病院はこの攻撃で約2ヶ月間の業務停止となりました。

この事例はほんの一部です。

被害が大きいので個人レベルでこのような攻撃を受けることはないと思うかもしれませんが、組織でも個人でもサプライチェーン攻撃の被害者になる可能性はゼロではありません。

そのため、この攻撃への早急な対策が必要です。

対策について

サプライチェーン攻撃は、巧妙化・深刻化しており、被害は甚大です。

近年では、国家ぐるみの攻撃も増加しており、企業にとって看過できない脅威となっています。

被害を防ぐためには、以下のような対策を講じることが重要です。

最新の脅威情報収集

情報セキュリティに関するニュースやレポートなどを定期的に確認し、自社のセキュリティ対策が最新の情報に基づいていることをチェックします。

脆弱性管理の徹底

ソフトウェアやシステムの脆弱性を常に把握して速やかに修正すべく、脆弱性管理ツールなどを活用し、定期的に脆弱性診断を実施します。

セキュリティ意識の向上

従業員に定期的なセキュリティ研修を実施し、フィッシング攻撃やソーシャルエンジニアリングなどの対策方法を身につけるようにして危機管理に対する意識を高めます。

サプライチェーン全体での対策

自社だけでなく、サプライチェーン全体での対策をすべく、取引先や関連会社と協力し、セキュリティに関する情報共有や共同対策を実施します。

セキュリティ体制の定期的な見直し

自社の状況やリスクを分析し、適切なセキュリティ対策を講じます。

その際、セキュリティ体制の定期的な見直しや、状況に応じた改善が必要です。

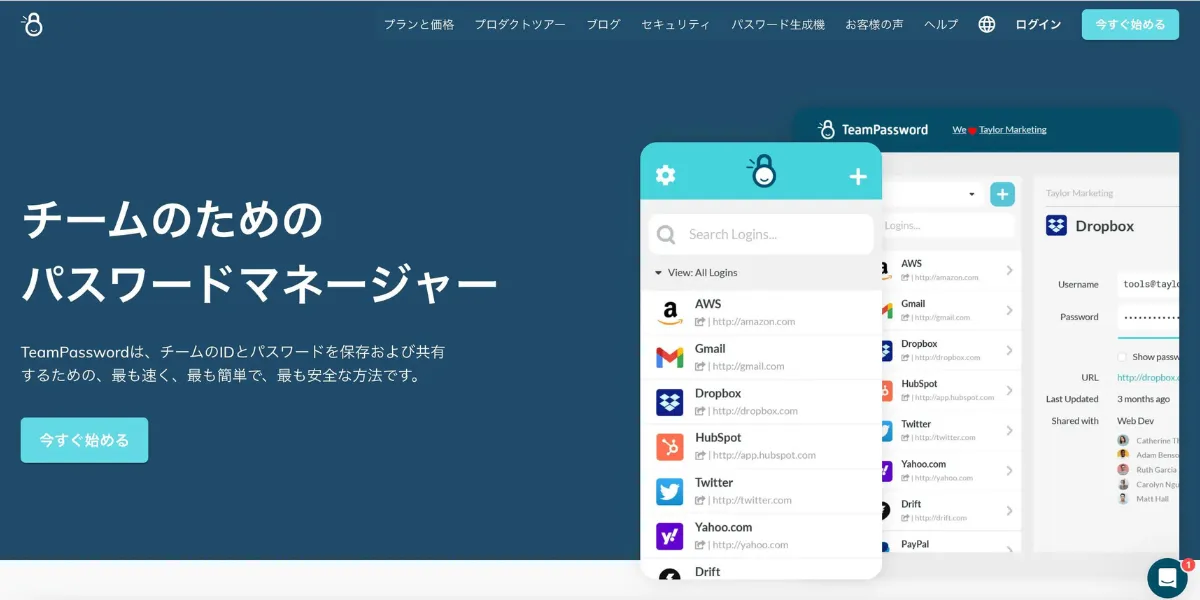

上記に加え、有効なソリューションとして TeamPassword のようなパスワード管理ツールの使用が挙げられます。顧客情報などの機密情報が、強固なセキュリティ機能で保護されるので安心です。

TeamPassword でサプライチェーン攻撃対策

TeamPassword は、サプライチェーン攻撃を含むさまざまなサイバー脅威から組織を保護するための強力なツールであり、サプライチェーン攻撃の対策に特に役立つ以下のような機能を提供します。

1.アクセス制御

TeamPassword は、システムへのアクセスを許可するユーザーを細かく制御することができます。

これにより、攻撃者がシステムにアクセスするのを難しくすることができます。

また、部門ごとやチームごとでグループを作ってアクセスできる人を制限したとしても、ワンクリックで新たなメンバーを追加したり、アクセスが不要になったメンバーをはずしたりできます。

2.監査とログ記録

TeamPassword は、誰がシステムにアクセスしているかを追跡し、そのアクセス内容を記録することができます。これにより、不正アクセスがあればそれを検知して調査することができます。

また、情報の追加や変更などがあった場合に、その都度通知が来るように設定することもできるので、不審な行動があった場合にすぐに対応できます。

3.2要素認証 (2FA)

パスワードに加えて、もう 1 つの認証要素 (トークン、生体認証など) を使ってユーザーを認証することができます。

これにより、攻撃者がパスワードを盗んだとしても、攻撃者にはもう一つの認証要素がないので、システムへの不正アクセスを防ぐことができます。

個人レベルでもしっかりセキュリティ対策をして、悪意のあるサイバー攻撃から大切な情報を守りましょう。

TeamPassword の無料トライアルで、TeamPassword がどのように皆さんの大切な情報の保護のお手伝いをするかぜひご体験ください。